¿Qué es phishing y cómo funciona?

Características de la herramienta de phishing: Multiplataforma (Soporta la mayoría de los linux) 77 plantillas de sitios web. Túnel triple concurrente (Ngrok, Cloudflared y Loclx) Soporte de OTP. Envío de credenciales. Fácil de usar. Posibilidad de diagnóstico de errores. Enmascaramiento incorporado de la URL.

¿Cómo funciona el phishing en correos corporativos?

El clone phishing consiste en imitar un correo electrónico legítimo previamente entregado, y modificar sus enlaces o archivos adjuntos con el fin de engañar a la víctima para que abra un sitio web o un archivo malicioso. Por ejemplo, al coger un correo electrónico y adjuntar un archivo malicioso con el mismo nombre que el archivo original.

Concepto de cuenta de phishing Vector Gratis

Este artículo de hacking tiene como objetivo mostrar a los usuarios finales la facilidad del ciberdelincuente a la hora de crear un phishing así que sirva a las jóvenes promesas de la cibcerseguridad como recurso de aprendizaje sobre las diferentes técnicas que existen para estos ataques. En este nuevo artículo vamos a ver cómo crear […]

Consejos para identificar phishing en el correo electrónico. YouTube

Captura de pantalla de un correo electrónico de phishing. El campo de asunto del correo dice "¡Tu acceso a PayPal está bloqueado !". El correo electrónico es de "PayPal paypalaccounts@mailbox.com".El cuerpo del correo electrónico tiene encabezado "Su cuenta de PayPal está limitada, resuélvalo en 24 horas! "y cuerpo "Estimado cliente de PayPal, sentimos decirle que no puede acceder a.

4 claves para evitar el phishing Edumedia3

Repórtelo. Reenvíe los emails phishing a spam@uce.gov (un domicilio electrónico utilizado por la FTC) y a reportphishing@apwg.org (un domicilio electrónico utilizado por el Grupo de Trabajo Anti-Phishing, que incluye proveedores de servicio de internet, proveedores de productos y servicios de seguridad, instituciones financieras y agencias.

Aprende a identificar un Phishing email

Phishing por sitio web: los sitios web de phishing, también conocidos como sitios falsificados, son copias falsas de sitios web que conoce y en los que confía. Los hackers crean estos sitios para engañarlo y conseguir que introduzca sus credenciales de inicio de sesión, que a continuación utilizarán para conectarse a sus cuentas.

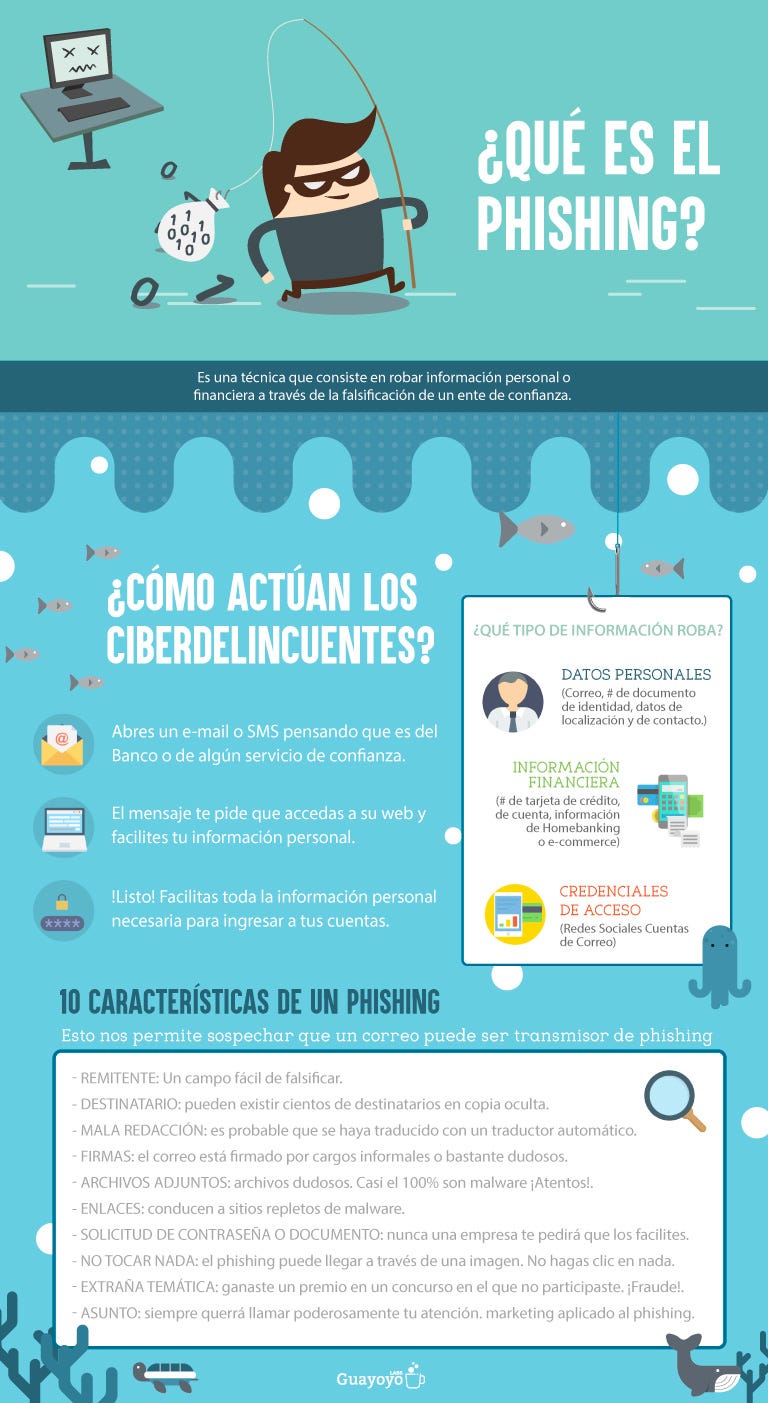

Infografía ¿Qué es un Phishing?. El phishing es una de las técnicas más… by Guayoyo Guayoyo

Phishing en tiempo real, el último método para atacar. Se trata de una nueva herramienta de LogoKit.Es un kit de ataques Phishing que se ha detectado ya cientos de dominios únicos en las últimas semanas. Ha sido desarrollado por un grupo de piratas informáticos y lo que hace es cambiar los logos y el texto de una página Phishing en tiempo real para adaptarse a la víctima.

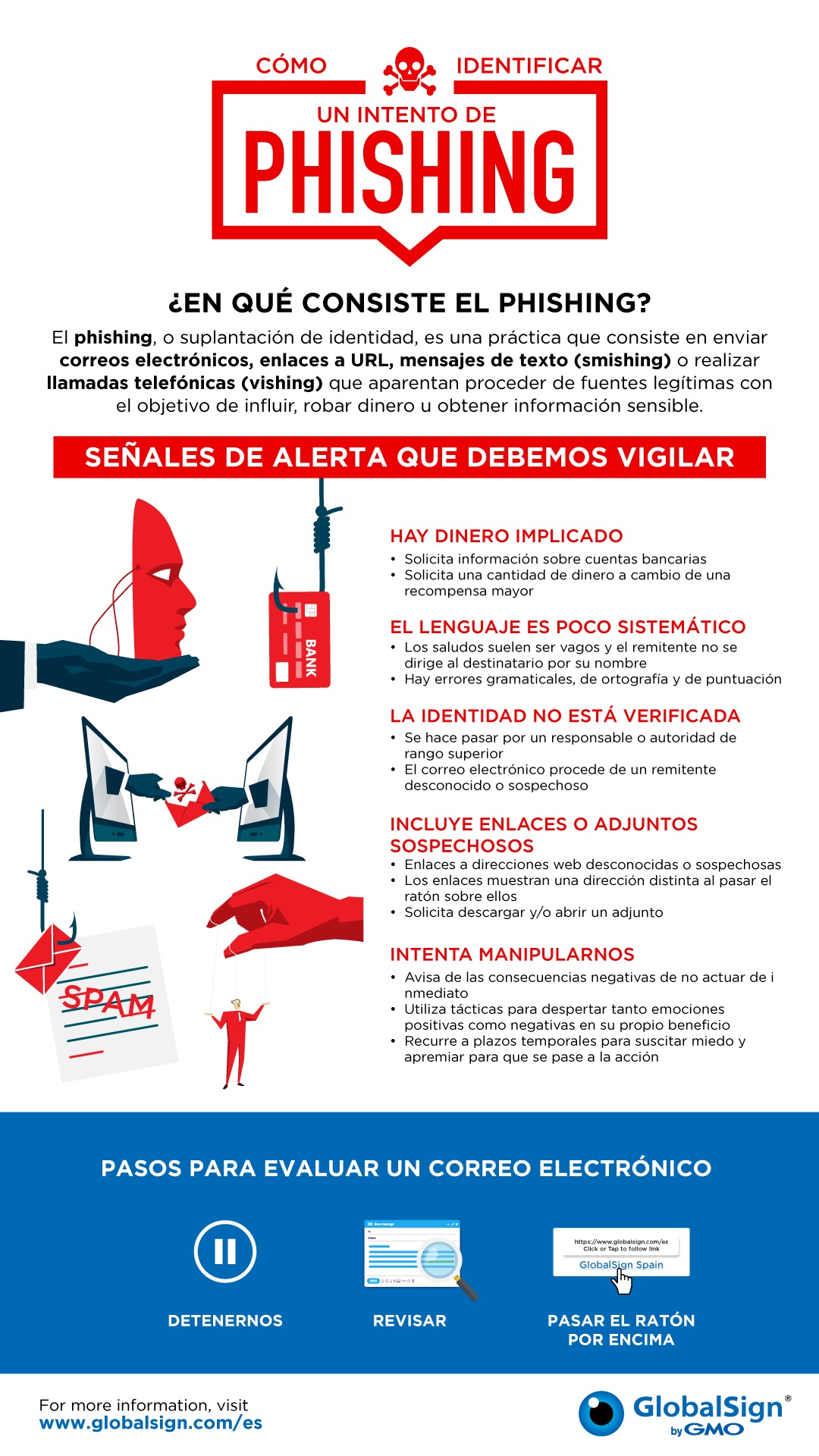

Qué es el "Phishing" y cómo identificarlo Agencia Inbound Marketing

Un sitio web de phishing es una plataforma en línea engañosa creada para parecerse a un sitio legítimo, con el objetivo de engañar a los usuarios para que divulguen información personal. Las alarmantes estadísticas revelan que el 53% de los empleados fueron víctimas de correos electrónicos de phishingen el 23% de los casos, mientras que.

Cómo actuar ante un ataque de phishing en 9 pasos

GOOGLE. Elija la opción 3 para Google y luego seleccione 2. Al crear esta página, seleccionaremos la opción LocalHost para alojar la página en nuestra máquina local para fines de prueba. También mostraremos cómo se puede crear esta página para compartirla con la víctima en Internet usando el proxy inverso.

Cómo Se Produce Un Ataque De Phishing Infografia Infographic Tics Y Vrogue

El phishing es un tipo de ataque de ingeniería social que consiste en engañar a una persona para que ingrese información confidencial, como nombres de usuario, contraseñas y detalles de tarjetas de crédito. Puede hacerlo cualquier individuo con un mero requisito básico de Kali Linux (o cualquier otra distribución de Linux). Pasos para.

PHISHING qué es y como protegerse 🕵️♂️🔍 [Con EJEMPLOS] 👍 YouTube

Técnica 2: Uso de acortadores en links para Phishing. El uso de acortadores es muy sencillo de utilizar y muy, muy utilizado. De hecho es una de las técnicas más utilizadas por las campañas de phishing. Si una determinada persona crea un sitio web falso, suplantando la identidad de otro sitio web, como podéis ver en este otro artículo de.

Crear páginas de phishing de 29 sitios en pocos minutos

Definición de phishing. El phishing es un tipo común de ciberataque que se dirige a las personas a través del correo electrónico, mensajes de texto, llamadas telefónicas y otras formas de comunicación. El término phishing en inglés se pronuncia igual que la palabra fishing, literalmente pescar. Un ataque de phishing tiene como objetivo.

Qué es el phishing ejemplos y cómo evitarlo

Por tanto, el phishing de URL es un pretexto para ataques de recolección de credenciales. Cuando se realiza correctamente, el phishing de URL puede provocar el robo de nombres de usuario, contraseñas, tarjetas de crédito y otra información personal. Los más exitosos a menudo requieren que los usuarios inicien sesión en un correo.

What Is A Phishing Attack? What Can I Do To Protect My Data?

Si crees haber encontrado una página diseñada para suplantar a otra que sí es legítima con el fin de robar la información personal de los usuarios, rellena el formulario siguiente para informar al equipo de Navegación Segura de Google. Cuando nos envías sitios web, Google recibe parte de la información de la cuenta y del sistema. Estos.

Cómo identificar un ataque de phishing y protegerse frente a él (Infografía)

Lanzamiento de un sitio phishing completamente presentado con SSL y credenciales de captura junto con los tokens 2FA utilizando CredSniper. El API provee accesos seguros a las credenciales recién capturadas que pueden ser consumidas por otras aplicaciones utilizando tokens de API generados aleatoriamente explica Jim Gil, un experto de seguridad informática de International Institute of Cyber.

El phising y cómo protegernos NetView Soluciones Digitales

Crear y enviar tu simulación de phishing es rápido y sencillo. A continuación se explica cómo lanzar una campaña uPhish en cinco sencillos pasos: Elige tu tema. Elige tu correo electrónico. Configura tu simulación. Selecciona los destinatarios y programa tu simulación. Configura la formación en línea para los usuarios comprometidos.